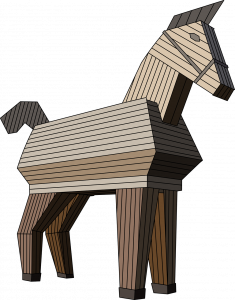

Warum der Bundestrojaner eine dumme Idee ist

Wer sich um die Sicherheit von Computernetzen kümmert, der muss seine Infrastruktur gegen eine Vielzahl von Angriffen verteidigen. Dabei gilt es nicht nur, sich gegen ein Dauerfeuer von automatisierten Schwachstellen-Scans zu wehren, sondern  man muss auch noch immer neue Techniken der Angreifer parieren. Deshalb ist es aus Sicht der IT-Sicherheit kontraproduktiv, wenn staatliche Stellen solche Angriffstechniken aktiv entwickeln.

man muss auch noch immer neue Techniken der Angreifer parieren. Deshalb ist es aus Sicht der IT-Sicherheit kontraproduktiv, wenn staatliche Stellen solche Angriffstechniken aktiv entwickeln.

Bei Spionagewerkzeugen wie dem Bundestrojaner steht ein minimaler Nutzen einer flächendeckenden nachhaltigen Verschlechterung der Sicherheitslage für alle Teilnehmer gegenüber. Staatliche Schöffel-Software wird zwar geheim entwickelt, aber früher oder später (eher früher als später) gelangt die Technik in falsche Hände. Schon bei herkömmlichen Kriegswaffen ist es schwer, die Verbreitung zu kontrollieren, bei digitalen Waffen ist es unmöglich.

Vielleicht sind es zuerst fremde Geheimdienste, die Spionageprogramme entdecken, entschlüsseln und für ihre eigenen Zwecke einsetzen, so folgen später organisierte Kriminelle, interessierte Hacker und kommerzielle Firmen, die die Tools an jedermann verkaufen. Bruce Schneier, ein weltweit bekannter Sicherheitsexperte, zeigt, wie das funktioniert. In einem Blog-Artikel führt er am Beispiel des NSA-Programms QUANTUM aus, wie die darin enthaltene Packet-Injection-Technik sich immer weiter verbreitet. Diese Angriffstechnik wurde von der NSA entwickelt, wird aber längst nicht mehr nur von dieser eingesetzt.

Inzwischen greifen die Chinesen, kommerzielle Firmen und einzelne Hacker mit Packet Injection Netzwerke an. Neuerdings taucht die Technik sogar als Hausaufgabe für Informatik-Studenten auf. Es ist, wie Schneier sagt, eine Grundsatzentscheidung: „Entweder bauen wir unsere Kommunikationsinfrastruktur für Überwachung oder wir bauen sie für Sicherheit. Entweder jeder kann spionieren oder keiner kann spionieren.“